2020年6月と9月に感染拡大をして収束をしていた「.encrypt」拡張子に暗号化するeCh0raixランサムウェアが2021年2月下旬から国内で感染が広がっています。

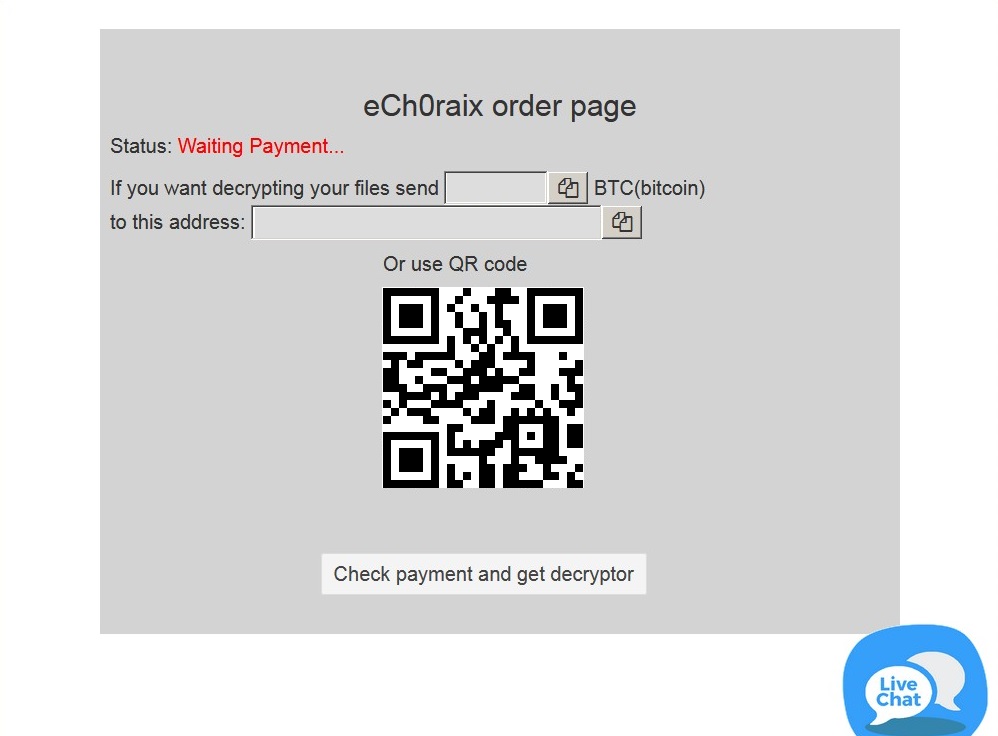

eCh0raixランサムウェア

クリックすると拡大表示

QRコード部分は変更しています。

昨年は、台湾メーカーのQNAP(アイオーデータはOEM)やSynology製のNASが感染のターゲットでしたが、今年に入りバッファロー、エレコム等の国内メーカーのNASに被害が拡大しています。

この事は、感染経路が増えた事を意味しています。感染経路調査のコンサルティングをしていますので必要な方はご相談ください。

あと、身代金要求ファイル名が変化しました。「README_FOR_DECRYPT.txtt」です。拡張子が昨年とは異なっています。

ランサムウェア本体の特徴は変化がありません。Go言語で記述されており、ベラルーシ、ウクライナ、ロシア語に設定されているコンピュータには感染しても暗号化をしません。この地域にいる犯罪者によって元々作られたものです。2016年12月にこの地域のLockyランサムウェアの50名ほどの犯罪者がつかまり、まだ刑務所内にいます。しかし、その大部分のノウハウは引き継がれてしまいました。さらに今年の1月にこの地域であるウクライナにおいてemotetの犯罪拠点が制圧され大量の金塊が発見されたニュースは記憶に新しいところです。

このencryptランサムウェアの犯罪者は一見ロンドンを通る子午線上の地域にいるように見せかけて、実は日本時間とあまり時差のない所にいるようです

2020年において、このランサムウェアは例え身代金を払ったとしても暗号化されたファイルを全て元に戻す事ができませんでした。

戻すことが出来ないファイルは、小さいサイズのファイル、マイクロソフト オフィスのファイルです。例え復号したとしても、開く事ができませんでした。

今年は、若干の改善が行われたようです。

当社では、2通りの解決方法があり、そのひとつであるランサムウェアによる破壊に対応したデータ復旧システムにより開く事のできるマイクロソフト オフィスのファイル群を取得しています。

犯人側が提供してくるプログラムには、ウイルス機能があります。また、特定環境でしか動作をしません。リバースエンジニアリングをしないと動作環境がわかりません。

以上の事からこれはまだまだ未熟なランサムウェアです。

当社では2通りの解決方法を持っています。

犯罪者と接触をしないでデータを取り戻す手法も開発しています。感染後すぐに依頼されれば、高い取得率があります。時間の経過とともに取得率は下がります。

無料相談(10分程度)もしていますので、すぐに行う措置を説明しています。

被害に遭われた方々のお力になれると思います。

どのようなケースであってもデータを戻す復号サービスをしています。お困りの方はご連絡下さい。

※当社プログの記事を勝手に引用しているCyberSecurity.comという業者がいます。その寄せ集めの情報には、かなり誤った情報が書かれています。当社の記事は実際にランサムウェアに対応した作業や事実に基づく内容です。当記事は転載禁止です。