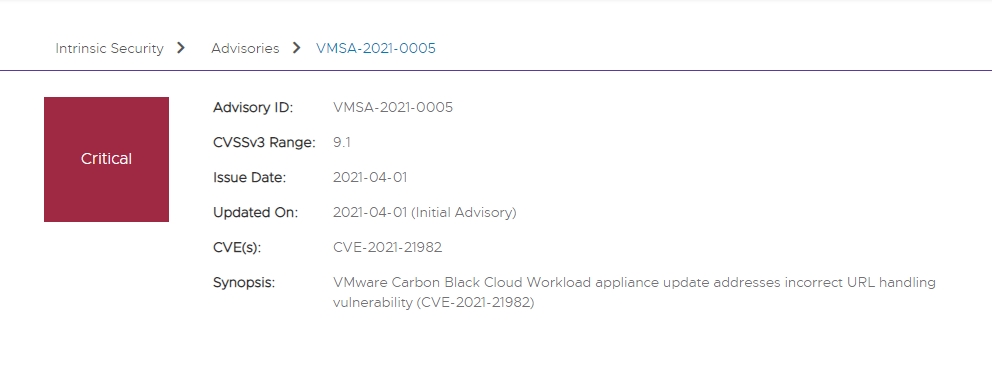

VMware(R)がクリティカル(重大な危険)としてVMware Carbon Black CloudWorkloadの脆弱性の対応について発表しました。

その翻訳文は以下の通りです。

アドバイザリID:VMSA-2021-0005

CVSSv3範囲:9.1

発行日:2021-04-01

更新日:2021-04-01(初期アドバイザリ)

CVE:CVE-2021-21982

あらすじ:VMware Carbon Black Cloudワークロードアプライアンスのアップデートは、誤ったURL処理の脆弱性に対処します(CVE-2021-21982)

1.影響を受ける製品

VMware Carbon BlackCloudワークロードアプライアンス。

2.はじめに

VMware Carbon Black Cloud Workloadアプライアンスの脆弱性は、VMwareに非公開で報告されました。

影響を受けるバージョンのアプライアンスでこの脆弱性を修正するためのアップデートが利用可能です。

3.アドバイザリの詳細

説明

VMware Carbon Black Cloud Workloadアプライアンスの管理インターフェース上のURLを操作して、認証をバイパスすることができます。VMwareは、この問題の重大度が重大な重大度の範囲にあると評価し、最大CVSSv3基本スコアは9.1です。

既知の攻撃ベクトル

VMware Carbon Black Cloud Workloadアプライアンスの管理インターフェースへのネットワークアクセスを持つ悪意のある攻撃者は、有効な認証トークンを取得して、アプライアンスの管理APIへのアクセスを許可する可能性があります。この問題の悪用に成功すると、攻撃者は管理構成設定を表示および変更できるようになります。

解決

CVE-2021-21982を修正するには、以下の「応答マトリックス」の「修正バージョン」列にリストされている更新を影響を受けるデプロイメントに適用します。

VMware Carbon BlackCloudワークロードアプライアンス

バージョン 1.0.1以前

CVE識別子 CVE-2021-21982

CVSSv3 9.1

重大度 クリティカル

修正バージョン 1.0.2

回避策

無し。

緩和

VMwareのベストプラクティスでは、アプライアンスのローカル管理インターフェイスへのアクセスを制限するためにネットワーク制御を実装することを推奨しています。

このインターフェースへの無制限のネットワークアクセスは、製品の通常の操作には必要ありません。

——————————————————————————————————–

当社ではランサムウェアの被害に対して2通りの解決方法を持っています。

犯罪者と交渉をしないでデータを取り戻す手法も開発しています。感染後すぐに依頼されれば、高い取得率があります。時間の経過とともに取得率は下がります。

取得率が100%近い復号サービスもあります。

データを戻した後の再発措置防止コンサルティング、感染経路調査コンサルティング、業務再運用コンサルティングをしています。

無料相談(10分程度)もしていますので、すぐに行う措置を説明しています。

被害に遭われた方々のお力になれると思います。

上記の画像が表示されたらすぐにシャットダウンして依頼されれば身代金を払わずに解決する方法があります。

暗号化されてしまう被害に遭うと何か月か置いてから2次感染、3次感染と被害が続きます。適切な再発防止措置が必要です。

どのようなケースであってもデータを戻す復号サービスをしています。お困りの方はご連絡下さい。