「.deathfiles」拡張子に暗号化するDeathfilesランサムウェア(MedusaLockerランサムウェアの亜種)です。

2021/1から国内にも感染配布されているDeathfilesランサムウェアです。

データファイル名の拡張子のうしろに「.deathfiles」を加えて暗号化をしてしまいます。

例えば、「1.jpg」だと「1.jpg.deathfiles」にされてしまいます。

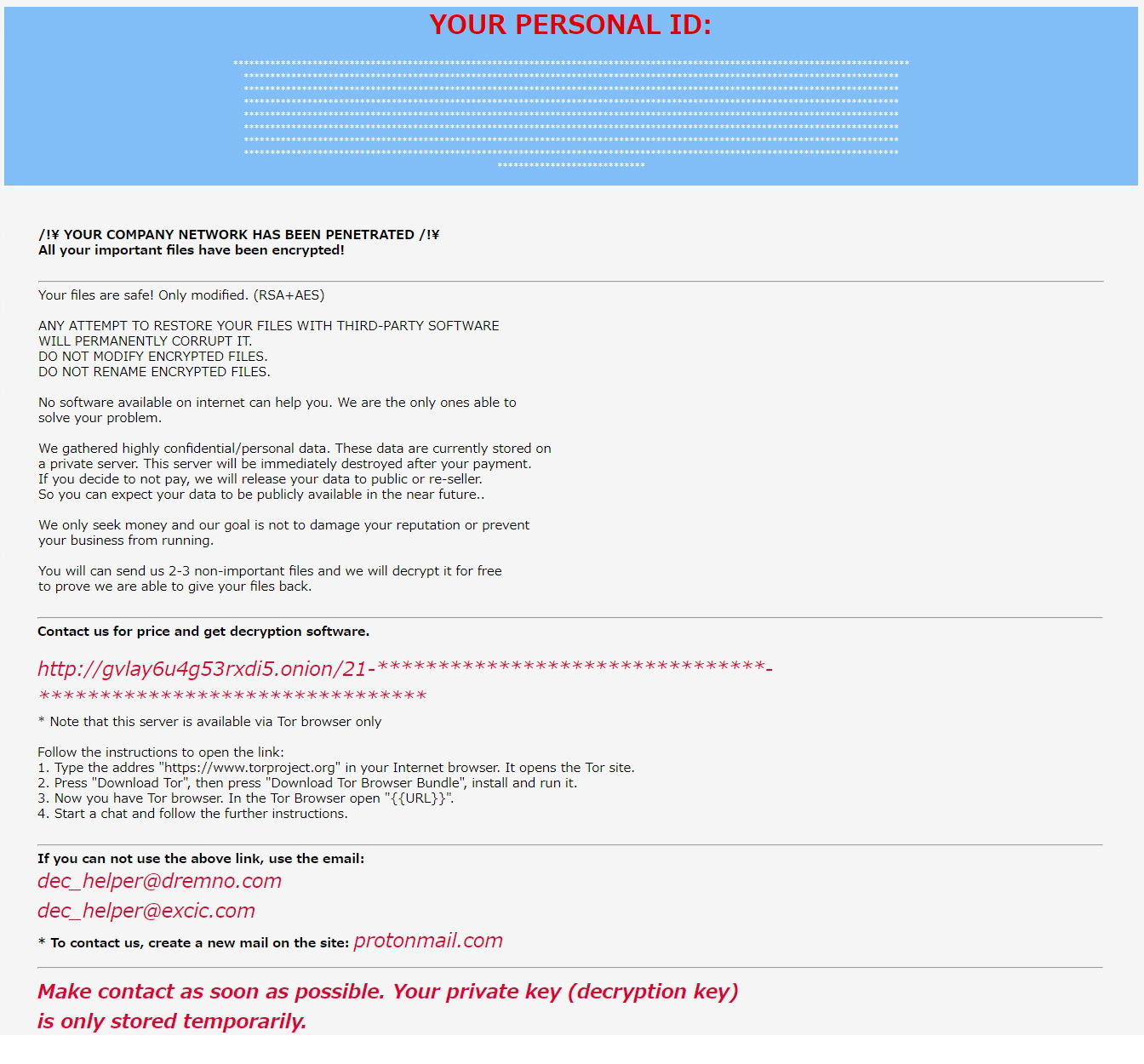

暗号化が終わったフォルダごとに「Recovery_Instructions.html」ファイルが保存されます。

その内容は上記の画像になります。

画像では、YOUR PERSONAL IDとTorブラウザでしか見る事ができないonionサイトのURL内の識別情報は「*」にしておきました。

PERSONAL IDは、合計で1024文字、16進数で512桁になります。

表示は、128桁、124桁が7行、28桁になります。

onionサイトのURL内の識別文字は、「21-」のうしろに32桁ずつの識別文字が2列つきます。

このランサムウェアの感染経路はまだ解明されていません。

実行ファイルは5本一組になっており、Microsoft社製のセキュリティソフトだと

Ransom:Win32/MedusaLocker.A!MTB

HackTool:Win32/Mimikatz.D

HackTool:Win32/Ntscan!MSR

HackTool:Win64/Mikatz!dha

Ransom:Win32/Filecoder.RB!MSR

として認識、駆除します。この事からこのランサムウェアは、MedusaLockerランサムウェアの亜種だとわかります。

MedusaLockerランサムウェアの特徴は、

1)感染したシステムでマッピングされたネットワークドライブを見つけてファイルを暗号化します。

2)同じ暗号化目的で Windows の機能を改ざんし、ネットワークドライブのマッピングを強制的に上書きします。

3)ICMPプロトコルを使用したスイープにより同一ネットワーク上のPCやサーバー他ネットワークデバイスを割り出します。

4)デバイスを検出するとSMBプロトコルにより侵入が可能かどうかを調べます。

5)侵入が可能だと%APPDATA%\Roaming\ ディレクトリ下に自己複製をします。

名称はsvhost.exeなどのWindowsシステムプログラム名称が使われます。

6)タイムスケジュラー内に15分おきに自己を呼び出すように設定します。

あとはそのデバイスが再起動されるか、タイムスケジュラー内のトリガーにより起動されればMedusaLockerランサムウェアが動きだします。

当社では2通りの解決方法を持っています。

犯罪者と交渉をしないでデータを取り戻す手法も開発しています。感染後すぐに依頼されれば、高い取得率があります。時間の経過とともに取得率は下がります。

取得率が100%近い復号サービスもあります。

データを戻した後の再発措置防止コンサルティング、感染経路調査コンサルティング、業務再運用コンサルティングをしています。

無料相談(10分程度)もしていますので、すぐに行う措置を説明しています。

被害に遭われた方々のお力になれると思います。

上記の画像が表示されたらすぐにシャットダウンして依頼されれば身代金を払わずに解決する方法があります。

暗号化されてしまう被害に遭うと何か月か置いてから2次感染、3次感染と被害が続きます。適切な再発防止措置が必要です。

どのようなケースであってもデータを戻す復号サービスをしています。お困りの方はご連絡下さい。