NSA(National Security Agency アメリカ国家安全保障局)が「Russian State-Sponsored Actors Exploiting Vulnerability in VMware® Workspace ONE Access Using Compromised Credentials」のタイトルで注意喚起の文章を出しました。

翻訳すると「ロシアの国家支援要因は、侵害された資格情報を使用してVMware®WorkspaceONEアクセスの脆弱性を悪用する」です。

その文書の翻訳を以下に示します。

——————————————————————————————————————–

ロシアの国が後援する悪意のあるサイバー攻撃者が、VMware®1AccessとVMwareIdentity Manager2製品の脆弱性を悪用しています。

サイバー攻撃者が保護されたデータにアクセスできるようにし、フェデレーション認証を悪用します。

VMware は2020年12月3日にCVE-2020-4006でキャプチャされたコマンドインジェクションの脆弱性のパッチをリリースしました。

NSA 国家安全保障システム(NSS)、国防総省(DoD)、および国防産業基地(DIB)ネットワークは奨励します。

管理者は、影響を受けるサーバーの脆弱性の軽減を優先してください。

VMware Access®3 20.01 and 20.10 on Linux®4

VMware vIDM®5 3.3.1, 3.3.2, and 3.3.3 on Linux

VMware vIDM Connector 3.3.1, 3.3.2, 3.3.3, 19.03

VMware Cloud Foundation®6 4.x

VMware vRealize Suite Lifecycle Manager®7 8.x

搾取(T11908)コマンドインジェクション(T1059)を介して、Webシェル(T1505.003)のインストールとその後のSAML認証アサーションの形式の資格情報が生成されてMicrosoftの2020年9月のセキュリティ更新プログラムに送信される悪意のあるアクティビティActive Directoryフェデレーションサービス(ADFS)(T1212)は、保護されたデータ(TA0009)へのアクセスをサイバー攻撃者に許可しました。

認証を実行する製品を実行するときは、サーバーとそれに依存するすべてのサービスが重要です。

安全な運用と統合のために適切に構成されています。そうしないと、多数のリソースSAMLアサーションが偽造されます。

NSAはMicrosoftの最善である認証サーバーをADFSと統合する場合、特にSAMLアサーションを保護し、多要素認証を要求するためのプラクティスに従うことを推奨します。

対応策

パッチ

KB81754のVMwareの指示に従って、影響を受けるシステムをできるだけ早く最新バージョンに更新してください。

フェデレーション認証プロバイダーの構成と監視を確認および強化します。

回避策

VMwareのナレッジベースの記事KB81731によると、このアクティビティの重要な部分は、

Linuxベースのアプライアンスに対して次の手順を使用するコンフィギュレーターサービス:

1. アップデート後にsshを使用して、インストール中または更新時に構成された「sshuser」資格情報を使用してアプライアンスに接続します。

2. suと入力してルートに切り替え、インストール中または後で更新するときに構成された「ルート」資格情報を入力します。

3.次のコマンドを実行します。

cd /opt/vmware/horizon/workspace

mkdir webapps.tmp

mv conf/Catalina/localhost/cfg.xml webapps.tmp

service horizon-workspace restart

4.CVE-2020-4006の影響を受けるすべてのLinuxベースのアプライアンスに対して手順を繰り返します。

Windowsベースのサーバーの場合:

1.Administratorとしてログインします。

2.コマンドプロンプトウィンドウを開き、次のコマンドを実行します。

net stop “VMwareIDMConnector”

cd \VMware\VMwareIdentityManager\Connector\opt\vmware\horizon\workspace

mkdir webappstmp

move webapps\cfg webappstmp

move conf\Catalina\localhost\cfg.xml webappstmp

net start “VMwareIDMConnector”

3.CVE-2020-4006の影響を受けるすべてのWindowsベースのサーバーに対して手順を繰り返します。

VMwareのKB81731には、必要に応じて回避策を元に戻す手順が記載されています。

この回避策は、システムに完全にパッチを適用できるようになるまでの一時的な修正にすぎません。

さらに、フェデレーション認証プロバイダーの構成と監視をしてレビューして強化します。

検出

アクティビティは内部でのみ発生するため、ネットワークベースのインジケータが悪用の検出に効果的である可能性は低いです。

Webインターフェイスに関連付けられた暗号化されたトランスポート層セキュリティ(TLS)トンネル。

ただし、この活動の兆候はサーバーログに記録される可能性があります。

「exit」ステートメントの後に「exit123」などの3桁の数字が続く存在。

configurator.log内は、システムで悪用アクティビティが発生した可能性があることを示しています。

このログはサーバーの/opt/vmware/horizon/workspace/logs/configurator.logにあります。

エンコードされたスクリプトとともに他のコマンドが存在する場合もあります。

このようなログが検出された場合は、インシデント対応アクションに従う必要があります。

サーバーの追加調査、特にWebシェルマルウェアの場合は、サーバーをお勧めします(NSACSI「Webシェルマルウェアの検出と防止」を参照))。

異常な認証、特に確立された認証を活用する成功した認証について、認証ログを定期的に監視します

信頼しますが、それは異常なアドレスからのものであるか、異常なプロパティを含んでいます。

さらなるガイダンス

脆弱性を悪用するには、デバイスの管理インターフェイスへの認証済みパスワードベースのアクセスが必要です。

これはTLSで暗号化されています。

このインターフェイスは通常、ポート8443を介して実行されますが、任意のユーザー定義ポートを介して実行される可能性があります。

NSA NSS、DoD、およびDIBネットワーク管理者は、管理インターフェイスのアクセスを制限することをお勧めします。

サーバーを既知のシステムのごく一部にのみ接続し、インターネットへの直接アクセスをブロックします(「帯域外の実行」を参照)。

サーバーでは、インストール時にパスワードを意図的に選択する必要があるため、既知のデフォルトのパスワードはありません。

既存の妥協として、パスワードを強力な一意のパスワードに設定すると、悪用がより困難になりますが、軽減されない可能性があります。

認証を実行する製品を実行するときは、サーバーとそれに依存するすべてのサービスが重要です。

安全な運用と統合のために適切に構成されています。そうしないと、多数のリソースとSAMLアサーションが偽造されます。

認証サーバーをADFSと統合する場合、NSAはMicrosoftの最善に従うことを推奨します。

特にSAMLアサーションを保護し、多要素認証を要求するためのプラクティス。

免責事項

このドキュメントに含まれる情報と意見は「現状有姿」で提供され、いかなる保証もありません。

ここでの特定の参照をしている商号、商標、製造元、またはその他の方法による商用製品、プロセス、またはサービスは、その承認を構成または暗示するものではありません。

米国政府による推奨または支持。

——————————————————————————————————————–

当社が以前から指摘してきたように、最近のランサムウェアはVMware内の侵害をしてきています。

当社では2通りの解決方法を持っています。

犯罪者と交渉をしないでデータを取り戻す手法も開発しています。感染後すぐに依頼されれば、高い取得率があります。時間の経過とともに取得率は下がります。

取得率が100%近い復号サービスもあります。

データを戻した後の再発措置防止コンサルティング、感染経路調査コンサルティング、業務再運用コンサルティングをしています。

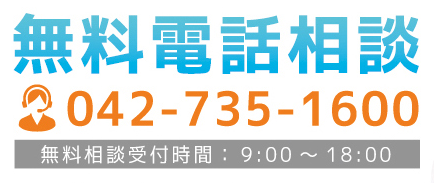

無料相談(10分程度)もしていますので、すぐに行う措置を説明しています。

被害に遭われた方々のお力になれると思います。

上記の画像が表示されたらすぐにシャットダウンして依頼されれば身代金を払わずに解決する方法があります。

暗号化されてしまう被害に遭うと何か月か置いてから2次感染、3次感染と被害が続きます。適切な再発防止措置が必要です。

どのようなケースであってもデータを戻す復号サービスをしています。お困りの方はご連絡下さい。